Par Haas Avocats

Dans son rapport annuel publié lundi 15 avril, l'Agence Nationale de la Sécurité des Systèmes d'Information (ANSSI) a souligné que l’année 2018 avait été marquée par l’accroissement des attaques indirectes précédemment commentées[1] mais également du phénomène cryptojacking.

L’occasion de revenir sur ce type d’attaque particulier.

1. Qu’est-ce que le cryptojacking ?

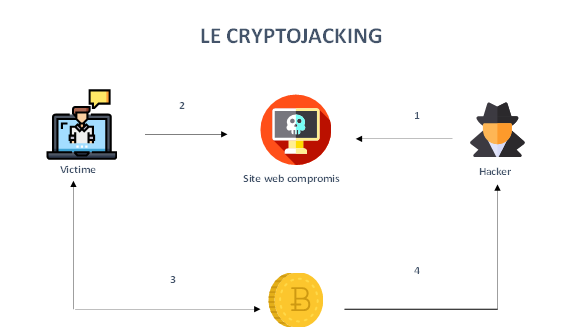

Le cryptojacking est une forme d’arnaque où le hacker utilise des supports informatiques (ordinateurs, smartphones, tablettes ou même des serveurs), sans le consentement de l’utilisateur et sans qu'il le sache, pour miner en secret la cryptomonnaie sur le compte de la victime.

Deux méthodes traditionnelles sont utilisées par les hackers :

- La première méthode de cryptojacking s’apparente à un malware[2] (ou logiciel malveillant) classique. En effet, l’utilisateur clique sur le lien malveillant, par exemple dans un e-mail et un code de minage de cryptomonnaie va se charger directement sur son ordinateur. Une fois l’ordinateur infecté, le hacker pourra miner de la cryptomonnaie.

- La seconde méthode de cryptojacking est le minage de cryptomonnaie intempestif. Le hacker va insérer un morceau de code JavaScript dans une page Web. Ensuite, celui-ci effectue le minage de la cryptomonnaie sur les ordinateurs des utilisateurs qui consultent la page.

La majorité des logiciels de cryptojacking sont conçus pour rester invisibles pour l'utilisateur. Pour les hackers, le cryptojacking est un moyen efficace et bon marché de miner de la monnaie. Cette arnaque est très lucrative.

2. Comment se protéger contre le cryptojacking ?

2. Comment se protéger contre le cryptojacking ?

Toute organisation publique ou privée est exposée au risque informatique. Pour s’en convaincre, il suffit d’observer la récente actualité en la matière[3].

Les hackers n’hésitent plus à s’infiltrer aussi bien dans les ordinateurs personnels que dans les plus grands centres de données. La France concentre aujourd’hui 5,9 % du volume total des attaques de cryptojacking, se classant ainsi au 4e rang mondial (et au 2e rang européen)[4].

En d’autres termes, la sécurisation du réseau informatique et des systèmes virtuels constitue un enjeu essentiel qui doit nécessairement s’accompagner d’une sensibilisation forte du personnel[5]

Il s’agira également de s’assurer contractuellement de la pleine et entière coopération des prestataires tenus d’apporter un niveau de garantie adéquat voire, dans certains cas, de justifier de certifications particulières.[6]

Les audits de sécurité pour identifier ou prévenir des cas de cryptojacking seront ici essentiels. Ils impliquent une expertise à la fois technique (pentest, ingénierie sociale etc.) et juridique (sensibilisation juridique, audit juridique de conformité des traitements, encadrement de l’utilisation des outils de communication etc.)

En tout état de cause, que l’on soit du côté de l’organisation Responsable de traitement ou du côté sous-traitant fournissant un service informatique, chacun devra justifier des mesures organisationnelles et techniques dédiées à la protection des données. Cela passe par la mise en place d’un « référentiel sécurité »[7], la justification de la réalisation d’une analyse d’impact[8] pour les traitements à risque, la mise à disposition d’accords sur la protection des données présentant une politique de sécurité complète ou des garanties d’assurance[9] spécifiques.

******

Le cabinet HAAS Avocats est spécialisé depuis plus de vingt ans en droit des nouvelles technologies. Le département cybersécurité est dédié à l’accompagnement expert des acteurs privés comme publics confrontés aux cyber-risques. Vous voulez en savoir plus sur nos missions ? Cliquez ICI

[1] http://info.haas-avocats.com/droit-digital/cybersécurité-les-attaques-par-rebond-ciblées-par-lanssi#_ftn3

[2] https://www.forbes.fr/technologie/cryptojacking-quand-la-cryptomonnaie-devient-source-de-malware/?cn-reloaded=1

[3] http://info.haas-avocats.com/droit-digital/sécurité-des-données-le-bilan-6-mois-après-le-rgpd

[4] https://www.ladepeche.fr/article/2018/03/22/2764923-le-cryptojacking-l-inquietante-menace-informatique-qui-touche-la-france.html

[5] http://info.haas-avocats.com/droit-digital/cyber-sécurité-la-communication-au-cœur-de-la-gestion-du-risque-cyber

[6] http://info.haas-avocats.com/droit-digital/le-parlement-européen-adopte-le-cybersecurity-act-

[7] https://www.haas-avocats.com/actualite-juridique/sensibiliser-lentreprise-risque-securite-informatique/

[8] http://info.haas-avocats.com/droit-digital/5-raisons-de-mener-une-étude-dimpact-pia

[9] http://info.haas-avocats.com/droit-digital/assurance-cyber-risque-vers-un-big-bang-

.png?width=110&name=L%E2%80%99impact%20du%20DSA%20sur%20vos%20CGU%20%20%C3%AAtes-vous%20en%20conformit%C3%A9%20%20(1).png)