Par Haas Avocats

Avec le confinement généralisé dû à l’épidémie de coronavirus, les applications de visioconférence sont en plein boom, dont une qui fait beaucoup parler d’elle : ZOOM.

Zoom est une application de visio-conférence gratuite permettant d’organiser des réunions pouvant accueillir jusqu’à 100 personnes. Son nombre d’utilisateurs a explosé avec la mise en place du télétravail.

Si l’application est populaire chez de nombreux professionnels, elle est également utilisée pour les cours donnés en ligne par les professeurs.

Mais l’image de ZOOM a été ternie depuis les révélations de ces différentes failles de sécurité : partage des données à Facebook, non confidentialité des échanges (absence de chiffrement de bout en bout), piratage des réunions avec diffusion d’images pornographiques (phénomène de « zoombombing »).

Le 27 avril 2020, la version 5.0 de Zoom est arrivée, au plus grand soulagement de ses utilisateurs.

Retour sur les différentes failles de sécurité de Zoom et sur l’hygiène informatique générale à mettre en place pour utiliser les applications de visio-conférence.

1. Les failles de sécurité de ZOOM :

Le recours formé contre Zoom par l’un de ses actionnaires concernait le fait de ne pas avoir révélé que son service n'était pas chiffré de bout en bout, en plus d'avoir surestimé ses normes de confidentialité.

L’application a communiqué à ce sujet en indiquant « À la lumière de l’intérêt récent qu’ont suscité les pratiques de Zoom en matière de chiffrement, nous voudrions commencer par nous excuser concernant le malentendu que nous avons occasionné en suggérant – à tort – que le chiffrement de bout en bout était possible dans le cadre des réunions Zoom. Zoom s’est toujours efforcé d’utiliser le chiffrement afin de protéger le contenu dans le plus de scénarios possibles, et c’est dans cet esprit que nous avons utilisé le terme de chiffrement de bout en bout ».

Premièrement, le chiffrement de bout en bout (end-to-end), késaco ?

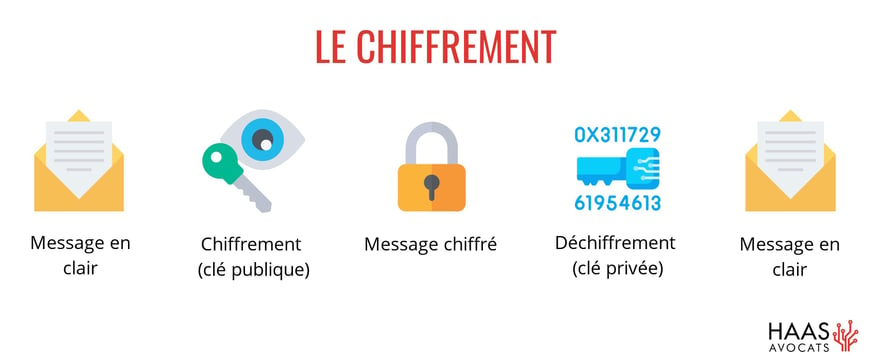

Le chiffrement des conversations permet de garantir la confidentialité et l’intégrité des échanges, cela nécessite la mise en œuvre de mécanisme de cryptographie.

La cryptographie (« science du secret ») est une solution pour sécuriser les informations sensibles, dont découle le chiffrement, mécanisme consistant à protéger une donnée en la rendant inintelligible. Concrètement, un message en clair est transformé pour devenir un message chiffré grâce à une clé et seule la personne connaissant cette clé pourra déchiffrer le message, ce qui permet d’échanger des informations de manière confidentielle. Si le message est intercepté par une personne malveillante, elle ne pourra pas le lire sans la clé de déchiffrement.

A contrario du « chiffrement de la couche de transport » (TLS), le chiffrement de bout en bout ne permet pas à l’application, ou le fournisseur d’accès internet (FAI) etc… de garder des copies des messages en clair (non chiffrés). Le chiffrement de bout en bout permet d’éviter leur lecture en cas de fuite si les serveurs des entreprises sont compromis car il protège les messages en transit, de l’expéditeur jusqu’au destinataire[1]. La solution de chiffrement end to end permet d’assurer la sécurité des données et le respect de la vie privée des utilisateurs.

Concernant les autres failles de sécurité de Zoom, l’application s’est vue en proie à plusieurs cyber-attaques : un phénomène de « zoombombing » s’est développé, consistant à intégrer des réunions auxquelles on n’est pas invité (grâce à la diffusion du lien de connexion sur des sites publics, à la vue de tous ou en oubliant de définir un mot de passe pour avoir accès à la réunion). Si certains ont utilisé cette faille pour faire des blagues, d’autres l’ont exploité pour diffuser du contenu malveillant (pornographique, haineux etc).

D’autre part, des milliers de comptes utilisateurs ont été vendus sur le dark web, contenant les informations d’identification (adresse mail, mot de passe, lien vers le numéro personnel de la réunion etc…)[2]. En utilisant la technique du « credential stuffing » (technique consistant à essayer un mot de passe volé sur un autre compte utilisateur), les pirates ont pu hacker les comptes zoom. Cette dernière vulnérabilité aurait pu être évitée en rappelant l’hygiène informatique de base relative aux mots de passes (et notamment, le fait de ne pas utiliser un mot de passe unique pour différent comptes).

2. Guide des bonnes pratiques pour utiliser la visio-conférence :

Suite à ces différents scandales, Zoom s’est mis à jour et a notamment pris la mesure relative au renforcement de la politique des mots de passe : les paramètres de zoom peuvent désormais obliger les utilisateurs à choisir des mots de passe robustes (longueur minimum et mélange de chiffres, lettres et caractère spéciaux).

La Commission Nationale Informatique et Libertés (CNIL) rappelle dans un article dédié les règles de vigilance dans l’utilisation de telles applications. Elle met notamment en garde sur le modèle économique de certaines applications « gratuites » : « La gratuité des applications n’est souvent qu’apparente et elles peuvent rentabiliser leur service en traitant des informations vous concernant, comme vos noms et prénoms, adresse courriel, numéro de téléphone, etc. »

La CNIL pointe du doigt le non-respect de la protection des données personnelles qui consisterait, pour une application, à collecter des informations à votre insu. En effet, le règlement européen (RGPD) et la loi informatique et libertés modifiée précisent que les données doivent être collectées selon une finalité définie, et cette finalité doit être transparente, c’est-à-dire, mentionnée à l’utilisateur dans une politique dédiée (obligation d’information).

Il est ainsi conseillé de privilégier les solutions qui protègent la vie privée telles que Tixeo, certifiée par l'ANSSI (l’agence nationale de la sécurité des systèmes d’information).

Concrètement, la CNIL recommande de :

- Éviter de télécharger l’application depuis un site web ou une source inconnue ;

- N’utiliser que les applications pour lesquelles l’éditeur indique clairement comment vos données sont réutilisées (dans l’application elle-même ou sur son site web, par exemple) ;

- Lire les commentaires des utilisateurs sur des forums de discussion;

- Vérifier que l’éditeur a mis en place des mesures de sécurité essentielles, comme le chiffrement des communications de bout en bout ;

- Sécuriser le réseau Wi-Fi avec un mot de passe robuste, en activant le chiffrement WPA2 ou WPA3 ;

- S’assurer que antivirus et pare-feu sont à jour ;

- Limiter le nombre d’informations fournies lors de l’inscription : utilisez un pseudonyme et une adresse mail dédiée, vérifiez les options de confidentialité proposées lors de la création du compte, etc. ;

- Utiliser un mot de passe différent de ceux utilisés sur les autres services en ligne ;

- Lire les conditions générales d’utilisation (CGU), notamment ce qui est indiqué en matière de protection des données personnelles, toutes les entreprises fournissant un service à des utilisateurs européens étant tenues d’appliquer le règlement général sur la protection des données (RGPD) ;

- Paramétrer l’application, notamment en ce qui concerne la protection de votre vie privée (vérifiez, par exemple, s’il existe des options vous permettant de télécharger vos données ou de limiter l’utilisation de certaines informations) ;

- Fermer l’application lorsque vous ne l’utilisez plus, notamment si le microphone ou la webcam sont activés ;

- Désactiver votre microphone et votre webcam lorsque vous ne les utilisez pas. Vous pouvez également masquer physiquement votre webcam, par exemple avec un bout de ruban adhésif ou un cache ;

***

Le Cabinet HAAS Avocats, fort de son expertise depuis plus de 20 ans en matière de nouvelles technologies, accompagne ses clients dans différents domaines du droit, notamment en matière de protection des nouvelles technologies. Si vous souhaitez avoir plus d’informations au regard de la réglementation en vigueur, n’hésitez pas à faire appel à nos experts pour vous conseiller. Contactez-nous ici

[1] ssd.eff.org, « le chiffrement »

[2] Developpez.com, « Zoom : 530 000 comptes ont été vendus dans des forums de hackers et sur le dark web »

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(55).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(41).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(40).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(39).png)