Par Haas Avocats

Interpol, l’organisation internationale de police criminelle, a récemment fait de la cybercriminalité un dossier prioritaire. Elle coordonne les actions de ses Etats-membres, émet des recommandations et a notamment ouvert un bureau spécialisé en Afrique.

La cybercriminalité est en train de devenir l’un des enjeux majeurs de la décennie. Elle tend à muter régulièrement dans ses modalités notamment à l’heure de la crise sanitaire, touche toujours plus d’acteurs, et occasionne en conséquence des préjudices importants.

Selon le rapport 2020 sur le risque du forum économique mondial, le coût global pour l’économie mondiale serait de 6 000 milliards de dollars en 2021. Cette somme astronomique représente 1/6ème de plus que le PIB annuel du Japon, la troisième économie mondiale.

Quelles sont alors les mesures pertinentes pour se protéger du risque cyber ? Une analyse du modus operandi des hackers.

Une organisation criminelle décentralisée

Les groupes de hackers s’organisent de sorte à laisser un minimum de traces et à complexifier la tâche des enquêteurs.

A cet effet, les hackers :

- Opèrent sous pseudo, ce faisant usage du droit à l’anonymat sur le web ;

- Sont basés dans le monde entier, pour agir de manière décentralisée;

- Forment des équipes constituées de deux à six membres, recrutés sur la base de leurs compétences;

- Ont recours à la sous-traitance, en déléguant des sous-tâches à d’autres hackers agissant sur commande.

Le ransomware, nerf de la guerre

Les hackers peuvent être décrits en trois catégories-types :

- Les « hack-tivistes », comme Anonymous, qui multiplient les attaques motivées par un but militant;

- Les hackers d’Etat, utilisés par des Etats autoritaires, en vue de nuire aux infrastructures stratégiques de leurs concurrents géopolitiques ;

- Les hackers « mafieux » motivés par l’extorsion de rançons.

Ces hackers poursuivant des finalités différenciées, ils n’ont pas recours aux mêmes types d’attaques :

- Les hack-tivistes et hackers d’Etat ont tendance à recourir à des « spywares » et des attaques DDoS.

- Les spywares permettent de recueillir et de voler des informations stratégiques sur l’organe infecté.

- Les attaques DDoS surchargent de demandes un site internet en vue de le rendre inaccessible.

Quant aux hackers mafieux, ils agissent quasi exclusivement par « ransomware » (rançongiciel). Il s’agit d’un programme malveillant installé sur l’ordinateur ou les serveurs de la victime qui chiffre les données de l’organisation, en vue de les rendre inaccessibles.

L’utilisateur qui tente de se connecter à un poste infecté voit s’afficher sur son écran un message l’invitant à envoyer une certaine somme de cryptomonnaies à un portefeuille de cryptomonnaie externe en échange de la clef de déchiffrement.

L’organisation touchée par l’attaque se voit ainsi offert un délai oscillant entre 1 et 3 jours pour payer, sans quoi l’ensemble de ses données seraient détruites ou publiées sur le darknet.

Le mode opératoire des hackers

Il existe plusieurs techniques d’infiltration sur le serveur d’une organisation, mais la plus utilisée reste d’utiliser l’utilisateur lui-même.

En effet, il est plus aisé de se servir d’un utilisateur à son insu que de déployer les moyens techniques nécessaires à un piratage complexe.

A cet effet, plusieurs techniques sont mises en place par les hackers :

- Phishing: récupération des identifiants via l’envoi d’e-mails frauduleux

- Usage de sites malveillants: création de copies conformes du site de l’organisation en vue de soutirer les identifiants à l’utilisateur

- Infiltration de clefs USB infectées par des complices

Les deux dernières méthodes étant plus difficiles à mettre en œuvre, le phishing reste le mode opératoire favori des hackers. En effet, les copies de site sont généralement faciles à dévoiler, dans la mesure où elles ne sont pas protégées par un certificat https. Quant à l’infiltration d’un complice, elle nécessite pour le hacker de se dévoiler, ce qui augmente son risque.

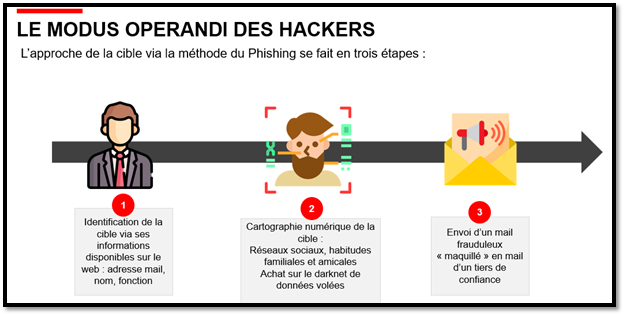

Avant toute opération de phishing, les hackers mettent en œuvre une phase de prospective et de recherche pour « se déguiser » en une personne avec laquelle la cible a confiance : collègue de travail, site de commerce en ligne. Cette enquête se décompose en trois étapes :

1. Identification des victimes sur le web (15 minutes)

- Les fonctions, noms, adresse mail des cibles sont récupérés sur les plateformes publiques

2. Enquête poussée (plusieurs semaines) :

- Cartographie de l’environnement numérique de la cible : LinkedIn, Facebook, Twitter, Instagram : amis, entourage familial, formation universitaire ;

- Historique de vie : compagnie aérienne du dernier voyage de la cible, salle de sport, engagement associatif ;

- Achat sur le darknet de données volées permettant d’obtenir de nombreuses données personnelles sur la cible et notamment ses abonnements (Netflix, Amazon Prime).

3. Mise en œuvre du phishing :

- Elaboration et envoi d’un mail vraisemblablement adressé par un tiers de confiance à la cible, qui l’enjoint à lui transmettre ses identifiants.

Prévenir et guérir

En amont

Dans la mesure où le phishing repose sur une démarche active de l’utilisateur, qui tombe dans un « piège », il est envisageable de mettre en œuvre des mesures afin de diminuer ce risque.

Les organisations doivent s’assurer que les mesures de sensibilisation et de formation au risque cyber ont été mises en place pour tous les collaborateurs disposant d’un accès au système d’information.

L’élaboration d’une charte informatique ainsi que d’un guide de bonne utilisation des réseaux sociaux signés lors de la conclusion du contrat de travail peut être un moyen pertinent de sécuriser juridiquement le risque cyber.

- La Charte IT permet à l’organisation d’informer ses collaborateurs des conditions dans lesquelles les identifiants doivent être tenus confidentiels.

- Le guide bonne pratique des réseaux sociaux formule des recommandations aux collaborateurs allant dans le sens d’une sobriété sur les réseaux, de sorte à réduire la quantité d’informations librement accessibles pour les hackers.

La souscription d’une assurance cyber spécifique peut être pertinente, d’autant que le gouvernement a lancé un plan d’action auquel sont associées les parties prenantes en vue de l’élaboration d’une offre assurantielle adaptée au risque en 2022.

En aval

Le risque 0 en matière de cyberattaque n’existe pas.

Pour éviter d’ajouter un risque juridique au risque opérationnel, économique et réputationnel d’une cyberattaque, les organisations doivent veiller aux obligations posées par le RGPD.

Le RGPD, qui a pris effet le 25 mai 2018, impose aux organisations victimes d’une violation de données à caractère personnel de notifier la violation à la Cnil[1]. Les délais sont réduits puisque la notification initiale doit survenir dans les 72h suivant la constatation de la violation.

Les organisations doivent donc prévoir des processus internes permettant de faire remonter l’information rapidement en cas de cyberattaque.

La communication de l’organisation en externe est également cruciale. Elle permet de montrer que la réaction de l’entreprise a été exemplaire en vue de réduire le risque réputationnel.

***

Le département cyber sécurité du Cabinet Haas Avocats, Cabinet spécialisé depuis plus de 20 ans en droits des nouvelles technologies et de la communication et en droit de la propriété intellectuelle, se tient à votre disposition pour répondre à vos questions et vous assister dans le pilotage juridique de la gestion des cyber risques. Pour en savoir plus, cliquez ici.

[1] Article 33 RGPD

.png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(33).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(26).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(13).png)