Par Gérard Haas

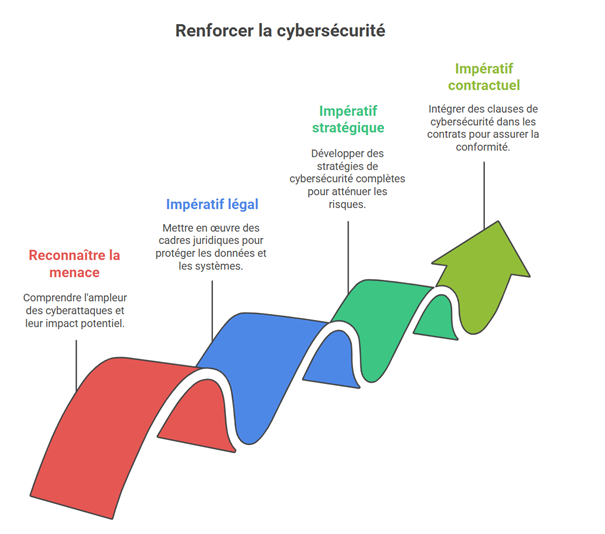

Depuis le début de l’année 2025, le monde économique a été frappé par une série de cyberattaques d’une ampleur sans précédent, affectant plusieurs grandes entreprises internationales de premier plan. Désormais, la cybersécurité n’est plus une option : c’est un impératif légal, stratégique et contractuel. Décryptage.Cyberattaques 2025 : les grandes entreprises face à une menace systémique

Des attaques ciblées aux conséquences opérationnelles majeures

Récemment, Jaguar Land Rover a été contraint d’arrêter, du jour au lendemain, la production dans l’ensemble de ses six usines britanniques, et ce, durant six longues semaines. Le groupe japonais Asahi, de son côté, a vu ses trente sites industriels entièrement bloqués, paralysant ses chaînes et suspendant ses livraisons plusieurs jours d’affilée.

Quant à Marks & Spencer, l’enseigne emblématique, elle s’est retrouvée incapable de vendre en ligne près de quatre mois durant, subissant par ricochet d’importantes perturbations d’approvisionnement pour ses points de vente physiques.

Autant d’attaques qui, loin d’être de simples coups isolés, traduisent le basculement dans une ère nouvelle : celle où des cybercriminels surqualifiés prennent pour cible, désormais à grande échelle, les nerfs vitaux des entreprises — leurs infrastructures critiques comme leurs systèmes opérationnels centraux.

Ces attaques ont désormais pour objectif principal de provoquer une perturbation opérationnelle maximale, transformant chaque incident en une crise au niveau du conseil d’administration et offrant aux attaquants un levier de pression considérable pour obtenir le paiement de rançons.

Une nouvelle génération de cybercriminels ultra-sophistiqués

Alors que les attaques opportunistes visaient auparavant des cibles plus faibles ou isolées, la « chasse au gros gibier » s’inscrit dans un modèle plus sophistiqué et planifié, combinant intrusion informatique, vol et chiffrement de données critiques. La technique de la double extorsion, qui consiste à exiger une rançon après avoir bloqué et volé des informations sensibles, illustre parfaitement cette mutation. Les pirates, souvent jeunes et parfaitement formés aux technologies numériques, utilisent des outils de plus en plus complexes, tels que l’intelligence artificielle pour générer des voix imitant des employés de confiance ou exploiter des prestataires tiers. Cette combinaison d’ingénierie sociale et de hacking de logiciels tiers permet d’accéder à des systèmes centraux avec des identifiants légitimes, rendant leur détection extrêmement difficile. Les grandes entreprises, malgré des investissements massifs en cybersécurité depuis dix ans, se retrouvent ainsi confrontées à une nouvelle génération d’adversaires capables de contourner les protections établies et de frapper au cœur de leurs opérations.

« Face à la nouvelle génération de cybercriminels, la véritable force d’une entreprise réside dans sa capacité à anticiper, réagir… et notifier sans délai. »

Responsabilité juridique et conformité : les obligations des entreprises après une cyberattaque

Notification CNIL et RGPD : les réflexes à adopter en cas de violation de données

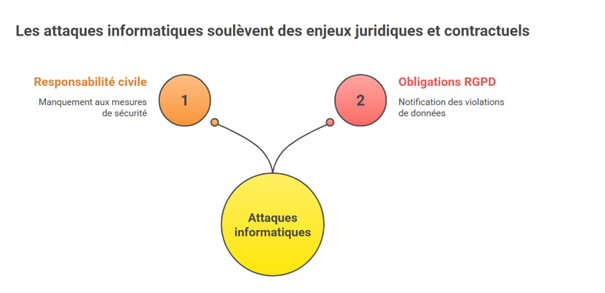

Sur le plan juridique, les attaques informatiques soulèvent des questions multiples et complexes, qui concernent tant la responsabilité des entreprises que leurs obligations vis-à-vis de tiers et des autorités. La responsabilité civile peut être engagée si une entreprise n’a pas mis en œuvre des mesures de sécurité adaptées à la nature et à l’importance de ses activités, notamment en matière de protection des données personnelles ou de systèmes critiques.

En droit français et européen, l’article 32 du RGPD impose une obligation de sécurité proportionnée aux risques, et l’ANSSI recommande des mesures spécifiques pour la sécurité des systèmes d’information. En cas de manquement, l’entreprise peut être tenue responsable des dommages subis par ses clients, partenaires ou employés.

Il convient de rappeler que le RGPD impose au responsable de traitement de notifier toute violation de données personnelles à l’autorité compétente (en France, la CNIL) dans les meilleurs délais et, si possible, dans les 72 heures après en avoir pris connaissance, uniquement si la violation est susceptible d’engendrer un risque pour les droits et libertés des personnes concernées. La notification aux personnes concernées n’est exigée que si ce risque est élevé et peut être écartée en cas, par exemple, de chiffrement des données ou de mesures ultérieures ayant supprimé le risque, ou encore si une communication individuelle exige des efforts disproportionnés, auquel cas une communication publique peut être préférée. Le sous-traitant, lui, notifie la violation au responsable de traitement sans délai, mais pas à la CNIL directement.

« Entre résilience, gestion de crise et conformité RGPD-NIS2-DORA, chaque faille oubliée peut devenir le talon d’Achille juridique de l’entreprise. »

Entre NIS2, DORA et RGPD : un cadre juridique européen renforcé

Les interruptions de production et les pertes de données peuvent entraîner l’activation de clauses de force majeure ou de non-exécution dans les contrats commerciaux. Toutefois, la reconnaissance d’une cyberattaque comme force majeure n’est pas automatique : elle dépend de l’analyse de la prévisibilité, de l’extériorité et de l’irrésistibilité de l’événement, au sens de l’article 1218 du Code civil. La force majeure n’exonère l’entreprise que si elle démontre qu’aucune mesure appropriée n’aurait pu permettre d’éviter ou de limiter les effets de l’événement.

« La force majeure ne s’improvise pas : seule une gouvernance cyber exemplaire et documentée protège face à la tempête numérique. »

Cybersécurité et contrats : maîtriser les risques juridiques et les clauses de force majeure

Dans ce contexte, la contractualisation avec les sous-traitants et prestataires devient essentielle. Les failles exploitées par les pirates proviennent souvent de prestataires tiers, comme les IT help desks externalisés, et non directement des systèmes internes de l’entreprise. La responsabilité des entreprises s’étend donc à la sécurité de leurs chaînes d’approvisionnement et à la sélection de partenaires fiables. À ce titre, la directive NIS 2, entrée en vigueur en 2023, impose désormais une gestion des risques fondée sur une approche « tous risques », y compris sur la chaîne d’approvisionnement.

Pour le secteur financier, le règlement DORA, applicable depuis le 17 janvier 2025, impose des exigences particulières de gestion des risques TIC et de contractualisation avec les prestataires de services critiques.

Stratégies de résilience numérique : anticiper, réagir et se conformer

De la prévention à la réaction : bâtir une gouvernance cyber globale

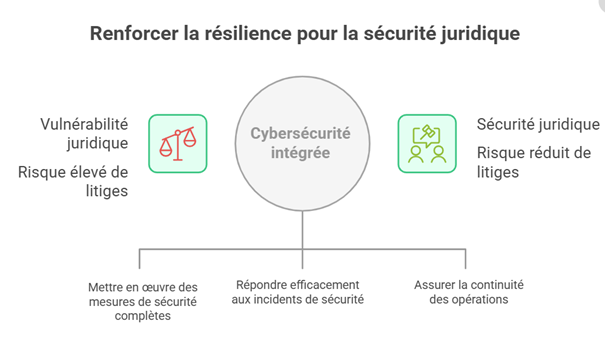

Face à cette nouvelle donne, les entreprises doivent adopter un système de résilience global. La simple prévention technique ne suffit plus : il s’agit désormais d’évaluer la capacité de l’entreprise à limiter les dommages une fois l’attaque réalisée, à restaurer ses systèmes et à maintenir ses opérations critiques. La résilience ne relève pas uniquement de la sécurité informatique, mais de la gouvernance globale, impliquant la direction générale, la gestion des risques, la continuité des activités et la sensibilisation de l’ensemble des employés.

Les entreprises doivent analyser chaque risque, revoir les systèmes d’accès et les procédures de contrôle, et s’assurer que leurs partenaires et prestataires respectent des standards de sécurité équivalents.

Résilience, transparence et documentation : les clés d’une cybersécurité efficace

La gestion des risques cyber intègre également l’obligation de notification rapide aux autorités compétentes en cas d’incident grave (en France, l’ANSSI pour les entités concernées par NIS2, la CNIL pour les violations de données personnelles), et la documentation des décisions prises, ce qui participe à la gouvernance et à l’accountability.

« En cybersécurité, la vigilance contractuelle et réglementaire fait la différence entre crise maîtrisée… et sanction maximisée. »

Cette approche stratégique entraîne des conséquences directes sur le plan juridique et contractuel. Une entreprise capable de démontrer une politique de sécurité robuste, des protocoles de gestion des incidents conformes aux standards NIS2/DORA et une planification de la continuité d’activité sera mieux protégée face à des litiges éventuels.

En revanche, l’absence de mesures adaptées pourrait aggraver la responsabilité civile, contractuelle, voire pénale, notamment en cas de perturbation majeure affectant des tiers.

La résilience devient ainsi un facteur clé de sécurité juridique, économique et opérationnelle.

Conclusion : vers une gouvernance cyber intégrée et responsable

Les cyberattaques récentes constituent un tournant majeur pour les grandes entreprises, tant sur le plan stratégique qu’en matière de responsabilité. Elles soulignent la nécessité d’une approche globale et intégrée de la cybersécurité, combinant protection technique, vigilance contractuelle, gouvernance proactive et conformité sectorielle (RGPD, NIS2, DORA, etc.).

La nouvelle génération de cybercriminels, qui cible directement le cœur des systèmes opérationnels et exploite les vulnérabilités des prestataires tiers, impose aux entreprises de repenser la manière dont elles protègent leurs actifs numériques et leur continuité d’activité, en tenant compte de l’ensemble des dispositifs de notification, de documentation, de gestion des risques et de contractualisation conformes à l’état de l’art juridique en 2025. Au-delà de la simple prévention, la résilience, la capacité à réagir rapidement et la transparence auprès des autorités deviennent des outils essentiels pour limiter les conséquences financières, contractuelles, réglementaires et réputationnelles des cyberattaques.

Vous êtes une entreprise victime de cyberattaque, de rançongiciel ou d’une fuite de données sensibles ?

Vous cherchez un cabinet d’avocats expert en cybersécurité, conformité RGPD, NIS2 ou DORA pour gérer la notification CNIL, la gestion de crise, la mise en conformité et la prévention des risques juridiques ?

***

Le cabinet HAAS Avocats est spécialisé depuis plus de vingt-cinq ans en droit des nouvelles technologies et de la propriété intellectuelle. Il accompagne de nombreux acteurs du numérique dans le cadre de leurs problématiques judiciaires et extrajudiciaires relatives au droit de la protection des données. Dans un monde incertain, choisissez de vous faire accompagner par un cabinet d’avocats fiables. Pour nous contacter, cliquez ici.

.png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(39).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(27).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(26).png)

.png?width=110&name=Neurotech%20%20au%20coeur%20de%20lesprit,%20aux%20fronti%C3%A8res%20du%20droit%20(21).png)